me_and_my_girlfriend-打靶记录

手工爆库、php提权

启动好靶机之后先查看一下kali的ip

ip a

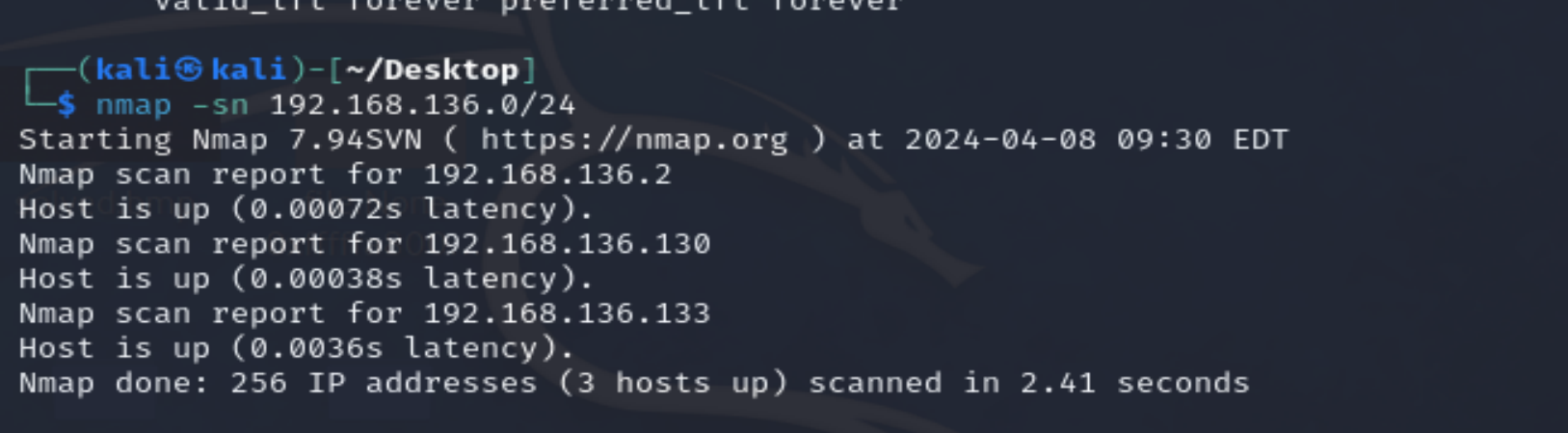

然后因为靶机和kali是在同一个C段的直接nmap扫一下子网nmap -sn 192.168.136.0/24

除了kali的130多出了一个133,应该就是靶机了

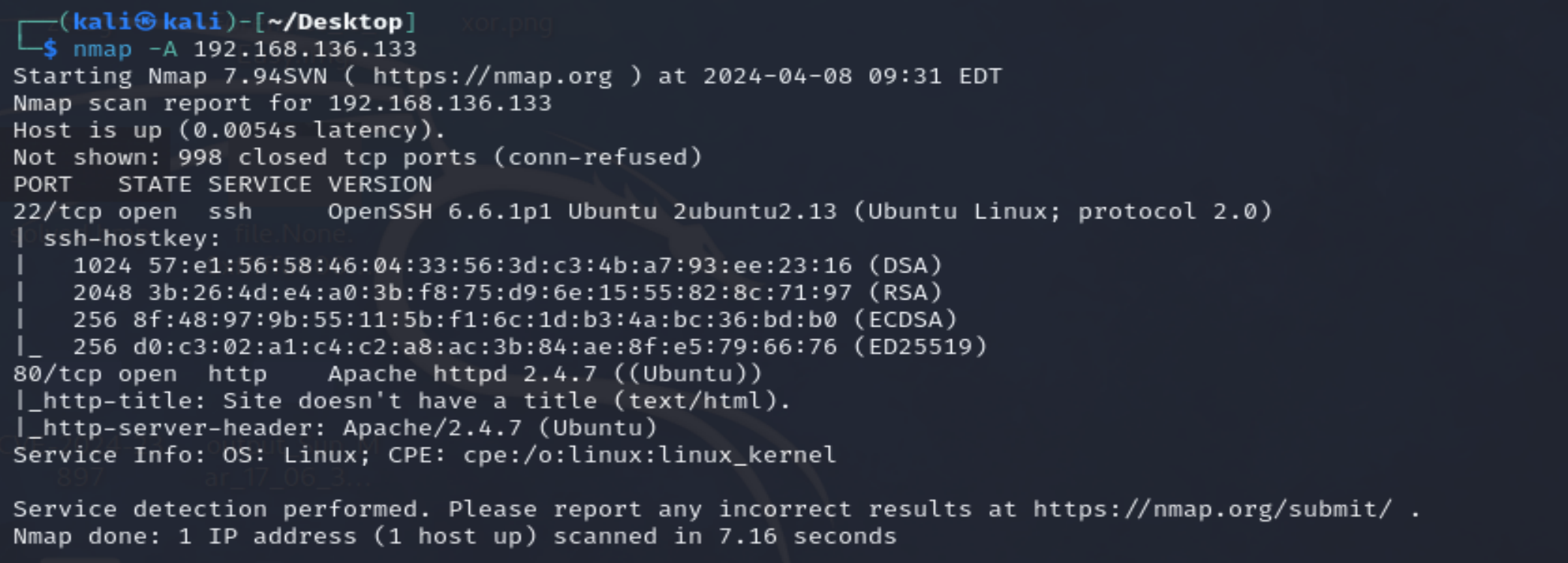

端口发现nmap -A 192.168.136.133

图形工具也可以,就是不太优雅

扫出来两个端口,一个22的是SSH服务的,因为还没拿到账号密码所以暂时先放着

80端口运行一个Apache的web服务,直接web端访问一下(命令行直接curl也行)

可以看到是要本地访问,源码提示了x-forwarded-for

暂时先放着,继续信息收集

sudo nmap --script=vuln -p22,80 192.168.28.51 -oA nmapscan/vuln

这个命令可以让nmap使用指定脚本(vuln)在扫描端口的同时检测漏洞,这次没有扫出什么.但是以后可以作为信息收集的一步,如果可以在信息收集时就找到漏洞就最好了

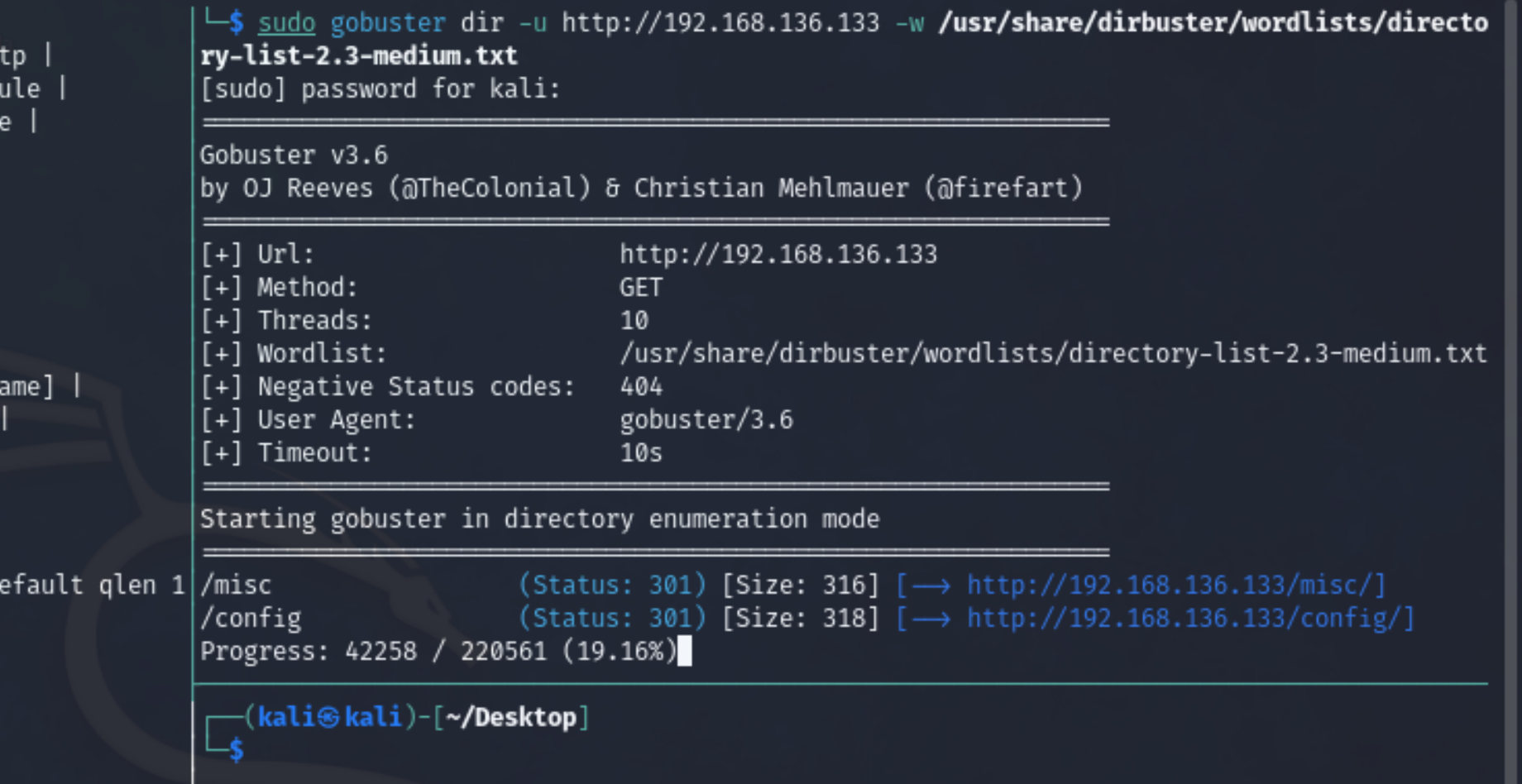

目录爆破

sudo gobuster dir -u http://192.168.136.133 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

sudo gobuster dir -u http://192.168.136.133 -x txt,sql,rar,zip,tar -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

在爆破目录的同时重点查找-x指定的扩展名

/misc应该是默认的一些配置页面

/config页面下有一个config.php,但是无法访问那么信息收集差不多就结束了,下面尝试本地访问

在BP中的匹配与替换规则中新增一个x-forwarded-for:localhost规则,这个不用每次都要抓包手动加http头

成功访问后可以看到除了登录系统,注册系统外并无其他功能注册一个看看

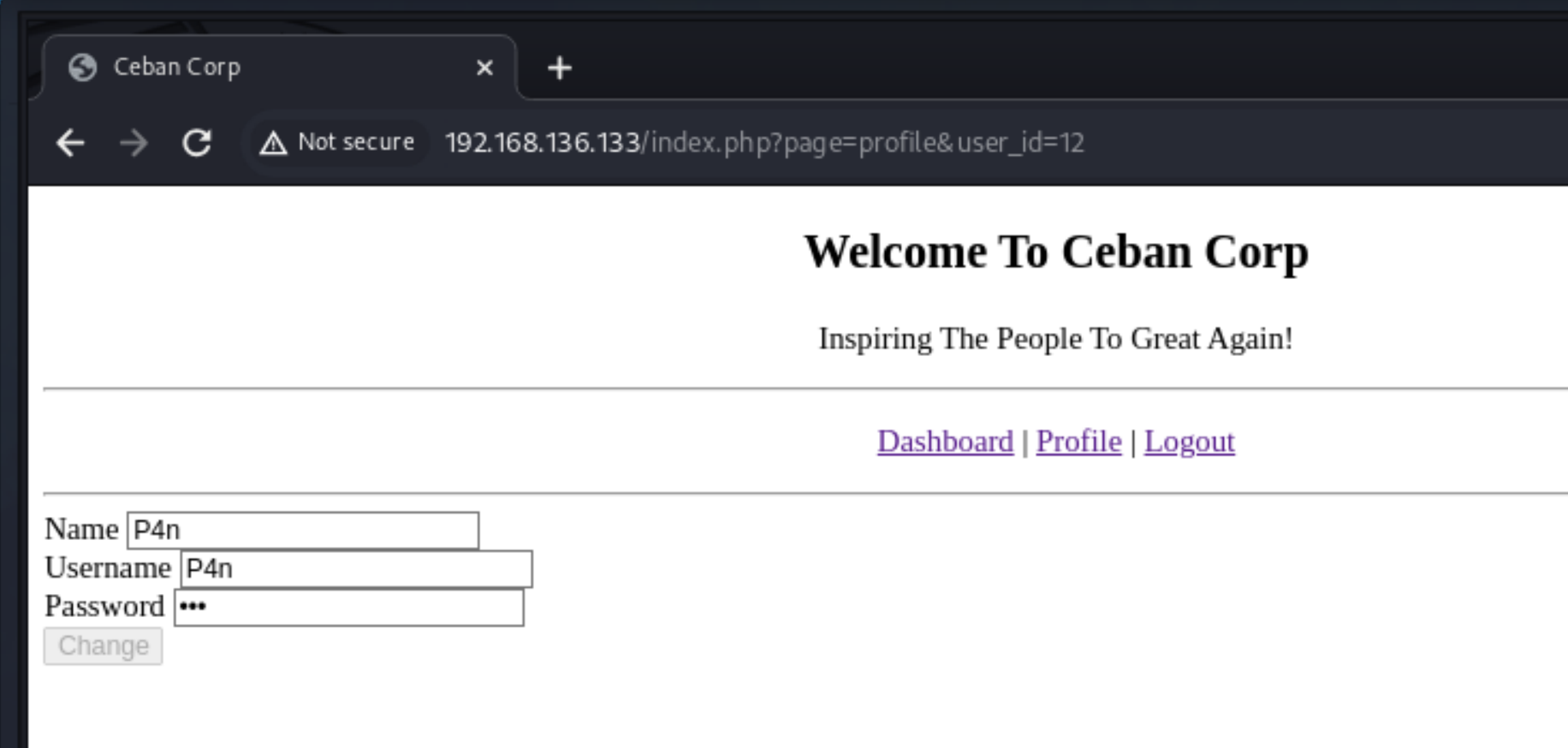

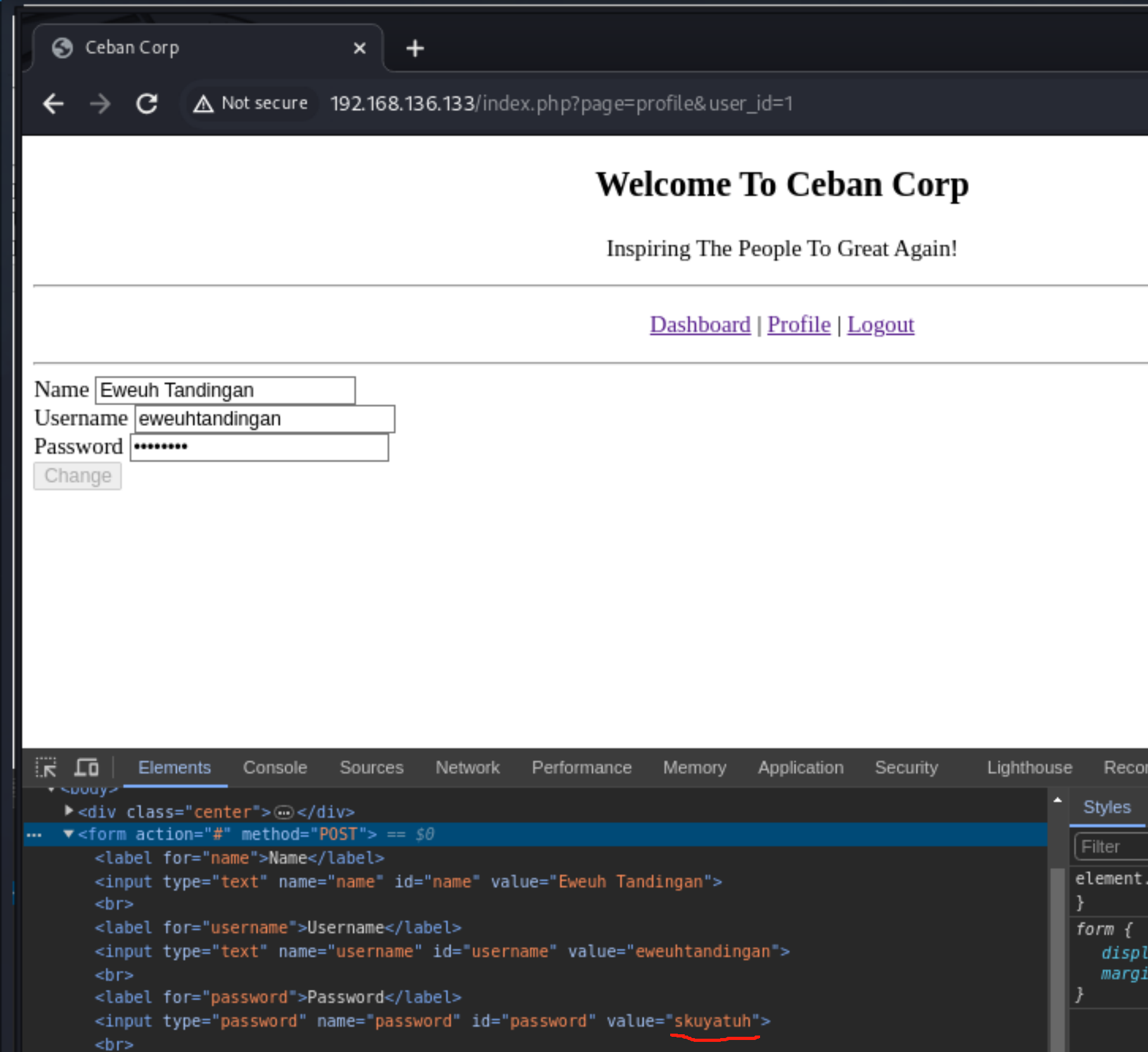

ok了登录之后再profile这里发现到url中的user_id,学过sql注入的可以猜到,数据库的查询操作应该是直接使用get方法在url传递的. 这是网站一个很危险的处理方法

果然啊,直接改user_id就可以查看到其他用户的账号名密码则是在源码中直接看到明文了

这里由于用户不多 可以直接将账号密码尝试连接前面发现的22端口的SSH服务,手工枚举几次

在试到第五个账号alice时,可以看到已经链接成功了

到处看看

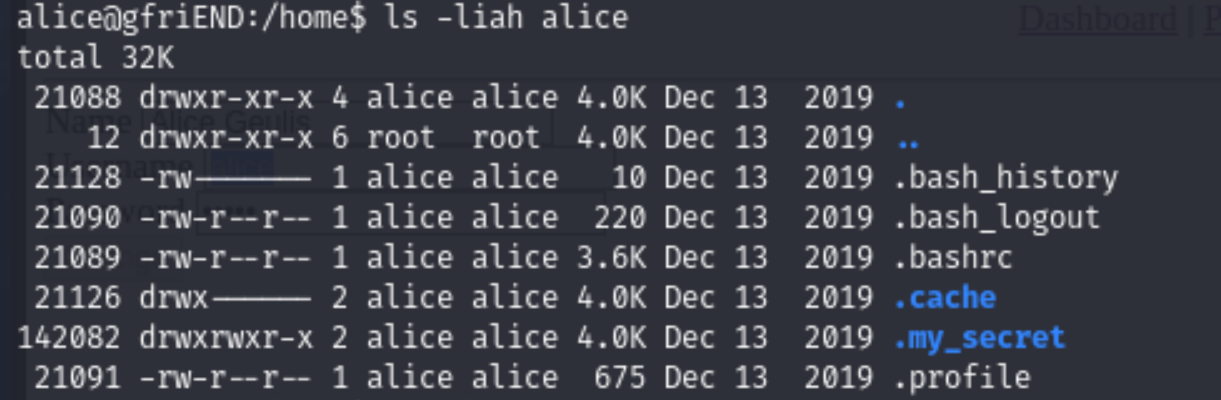

使用ls -liah可以列出隐藏文件

可疑的.my_secret

flag1拿下

shell里面没有clear命令,为了页面简洁完善环境变量

`export TERM=xterm-color

然后访问/var/www/html

可以查看到我们之前在web端的config页面有目录但无法访问的的config.php

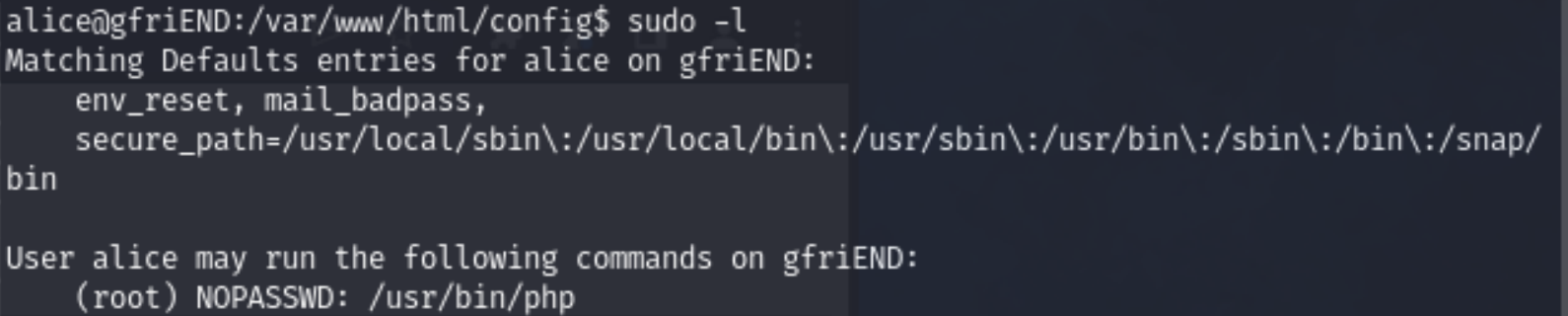

首先看看可用的系统命令,可以看到是有php的

sudo -l

下面就是提权各种提权方式可在https://gtfobins.github.io/查询

那么就有很多提权方式了,反弹shell也可以这里用的是最简单的由php直接调用系统命令新建一个/bin/bash会话(system,exec,passthru)都可以

在PHP中,`-r` 参数是用于在命令行模式下执行一段PHP代码,而不是运行一个PHP脚本文件。这个参数允许用户直接在命令行中输入PHP代码,并立即执行,得到结果,这对于快速测试代码片段或者进行交互式编程非常有用

拿到flag2,结束